Disclaimer :

Les scans réseau décrits ci-dessous sont tous sauf anodins et engagent votre responsabilité pénale et civile.

Ne les reproduisez sous aucun prétexte et en tout état de cause sans être parfaitement conscients des risques encourus et sans prendre les mesures nécessaires à ne pouvoir causer aucun dommage aux systèmes scannés.

Ne communiquez en aucun cas les adresses réseaux des machines détectées et veillez à anonymiser les données en cas de publication.

Si vous découvrez un système que vous jugez sensible, prenez rapidement contact avec le propriétaire du système s’il est identifiable ou avec le CERT du pays concerné.

La sécurité. Le mot-clef qui tourne en boucle actuellement sur les réseaux. Entre la mode des objets connectés, les affaires de chiffrement du FBI ou des attentats de novembre, les failles diverses et variées qui sont publiées chaque matin sinon chaque heure, ce n’est très clairement pas l’actualité qui va éteindre cette tendance.

Histoire de rigoler un petit peu (et de me faire peur beaucoup), je me suis lancé un petit défi pour mesure l’état de la non sécurité ambiante : tester l’intégralité de la plage IPv4 à la recherche de systèmes VNC ouverts. Pour le déroulement global de l’histoire, vous pouvez aller jeter un œil (n’oubliez pas d’aller le rechercher après) sur le hashtag #VNCFail de Twitter.

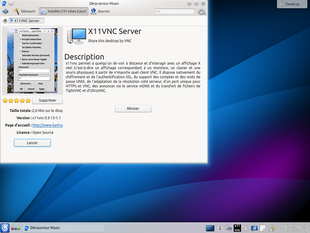

VNC est un système de prise de contrôle à distance de votre machine. Un utilisateur qui parvient à s’y connecter possède des droits équivalents à une personne physiquement devant le clavier et la souris, c’est donc une faille de sécurité béante dans un système. Et pourtant…

Pour commencer, la partie barbante, les chiffres.

IPv4 compte 4 294 967 295 adresses.

Le scan de cette plage entière sur le port 5900 (port par défaut de VNC) a pris 8h sur une ligne à 100Mbps (merci ZMap).

Le scan a relevé 5 184 227 ports ouverts sur cette plage, soit 0.12%.

Ça peut sembler un faible pourcentage, mais je trouve la valeur absolue assez flippante.

Autant de serveurs avec un VNC public, c’est juste totalement effroyable.

Un admin sys censé devrait mettre un pare-feu devant et restreindre au maximum les IP pouvant s’y connecter.

Le scan complet de ces VNC aura pris un total de 14 jours.

Sur les VNC accessibles, 2 246 s’avèrent n’être protégés par aucun mot de passe, soit 0.043%.

Toujours pareil, en relatif ça semble peu, mais en absolu, c’est une véritable bombe à retardement.

Surtout que…

Oui, parce que c’est là que ça pique vraiment.

Qu’on mette un VNC en public, bon ok, on peut peut-être trouver de bonnes raisons.

Qu’on mette un VNC en public sans mot de passe, il va vraiment falloir être très convainquant pour parvenir à se justifier.

Mais qu’on mette un VNC en public sans mot de passe pour un système critique, là il n’y a pas à réfléchir 1s, c’est du suicide collectif…

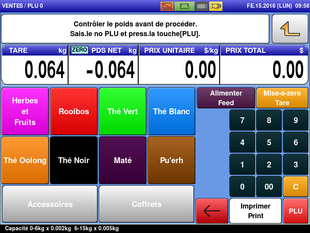

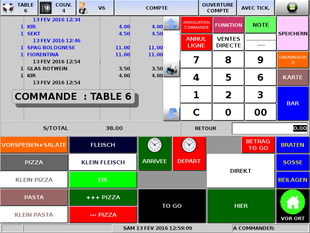

Petit florilège des choses récoltées.

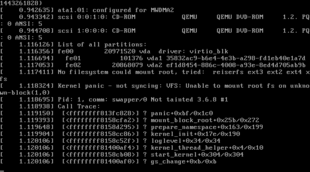

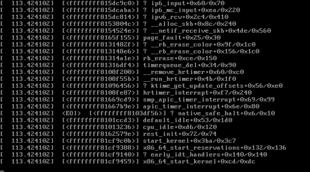

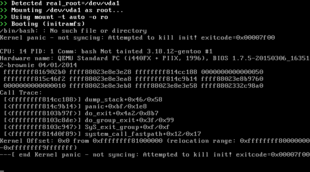

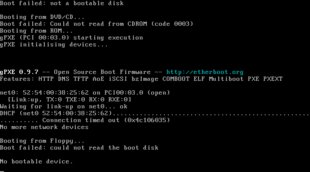

On commence par totalement inutile, les machines en kernel panic ou plantées…

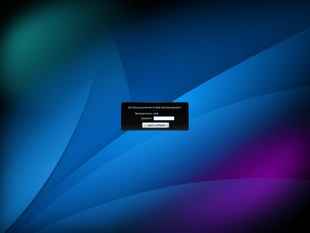

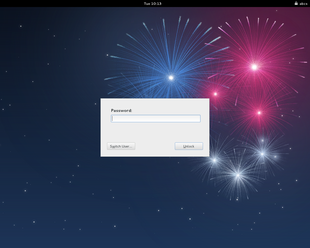

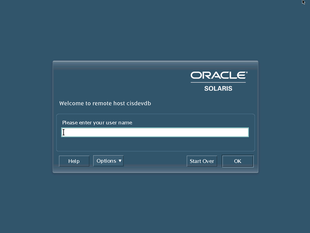

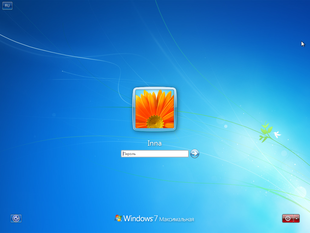

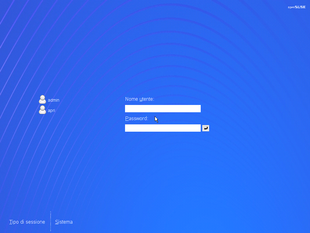

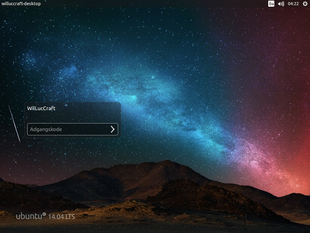

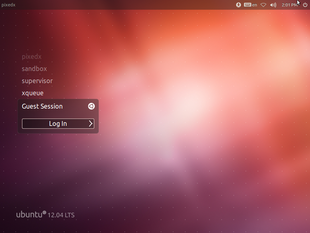

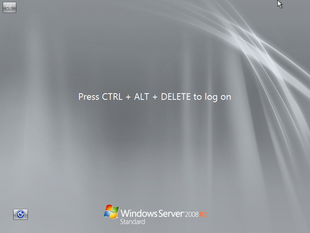

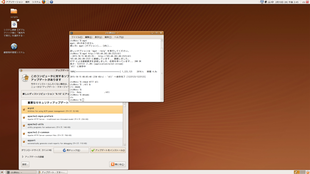

On continue soft, avec des machines diverses et variées bloquées sur l’écran de login.

Globalement pas de jaloux, tout le monde en prend pour son grade.

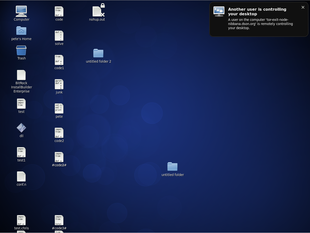

On pourrait me dire que ces machines ne sont pas réellement un problème, étant donné qu’elles nécessitent une authentification pour y accéder.

Mais en fait si, puisque dès qu’une personne authentifiée va se connecter, un observateur indiscret va pouvoir visionner en direct tout ce qui s’y passe, et donc potentiellement avoir accès à des données confidentielles.

Il existe bien entendu la version console, mais je vous épargne les images qui sont d’un intérêt moindre pour le coup.

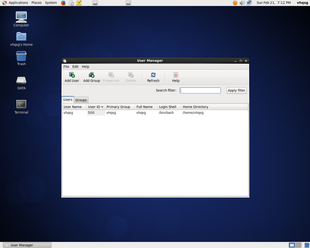

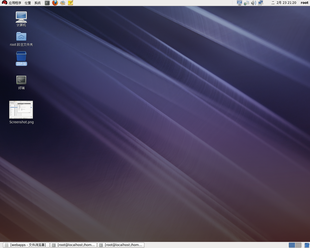

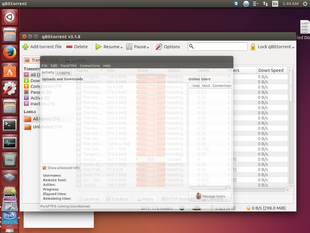

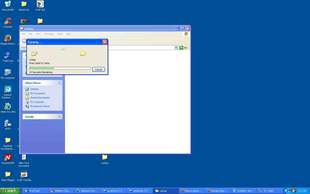

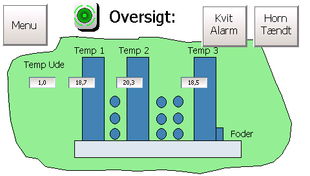

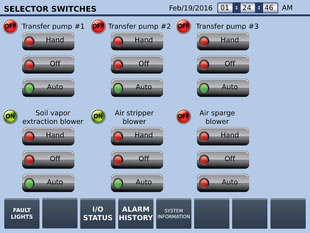

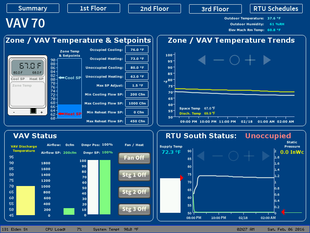

On continue un cran au-dessus, avec cette fois-ci des machines laissées à l’abandon, session non verrouillée.

Là de suite, c’est bien plus embétant puisque je suis directement maître de la machine…

Idem, des versions console avec le root loggué sont disponibles. Flippant…

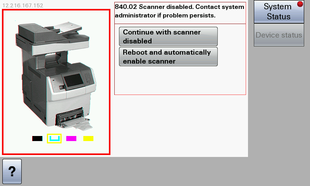

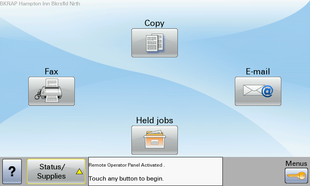

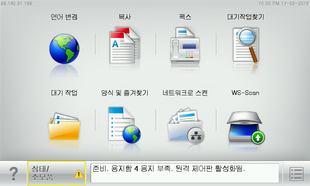

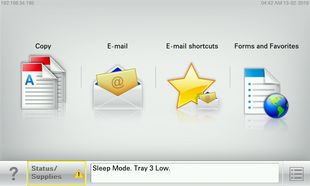

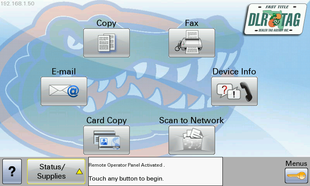

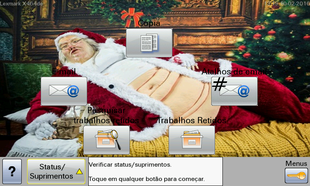

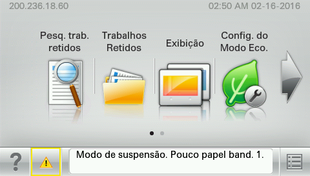

On monte d’un niveau, avec des parcs entiers d’imprimante réseau disponibles sur Internet.

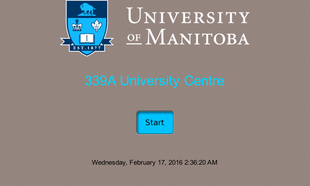

Les universités semblent particulièrement (peu) concernées par ce problème de sécurité.

Au vu de certains fonds d’écran, je suppose que des hackers bien moins bienveillants que moi ont rendu visite à ces imprimantes.

Je m’interroge aussi sur la présence d’autant de VNC d’imprimante, surtout que ça semble concerner qu’une seule marque.

Est-ce qu’un serveur VNC serait activé par défaut sur tous leurs modèles ?

Le tout sans informer les utilisateurs ?

Et d’ailleurs, que fout une imprimante avec une IPv4 publique ?

Tu m’étonnes qu’on soit en pénurie…

Si d’aventure vous êtes intendant dans une université et que vous constatez un nombre anormal de commandes de ramettes de papier, commencez par vérifier la sécurité de votre imprimante avant de soupçonner vos étudiants !

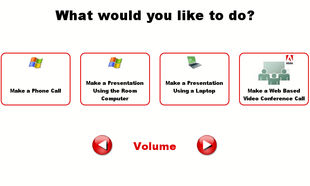

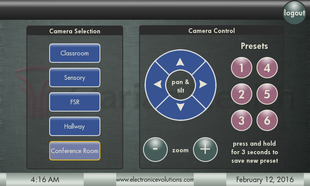

On continue la visite avec des systèmes de visio-conférence.

Même question que pour les imprimantes : ça fait quoi sur le net tout ça ?

Dans le même style, on trouve aussi des systèmes de cours à distance de pas mal d’universités américaines.

L’intérêt peut se comprendre, mais un peu plus de sécurité informatique ne serait pas du luxe.

Un partenariat avec l’université d’informatique du coin à la rentrée prochaine ?

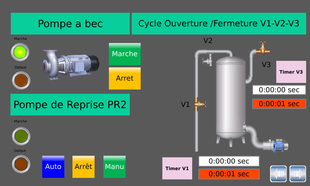

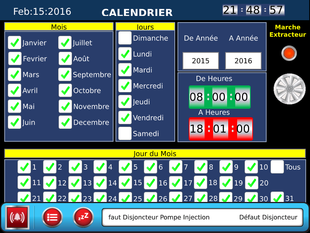

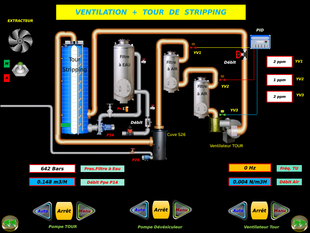

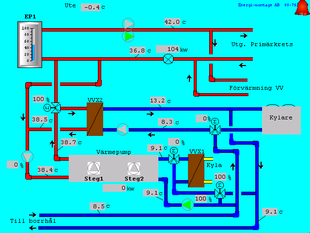

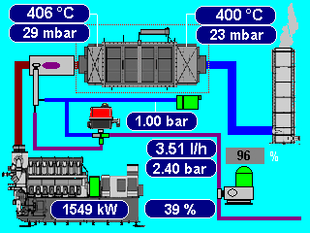

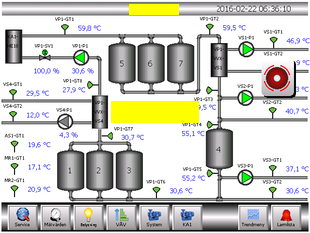

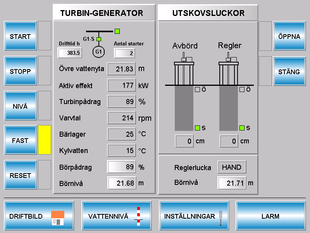

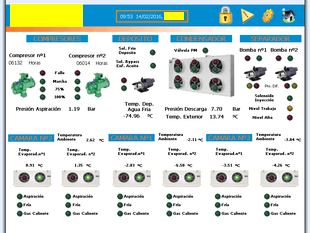

On rentre maintenant dans la zone rouge. Celle des systèmes qui n’auraient vraiment pas dû finir sur Internet…

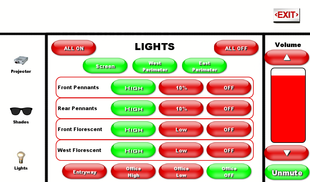

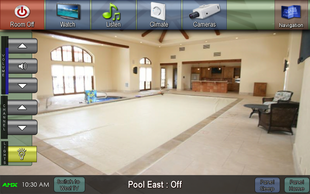

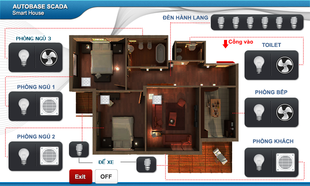

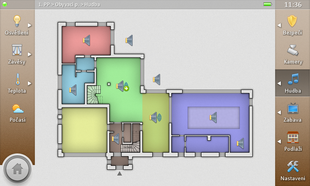

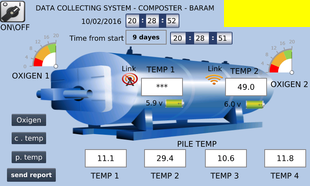

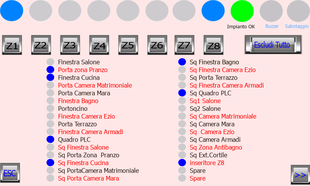

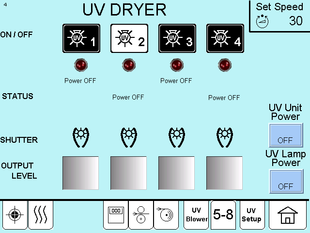

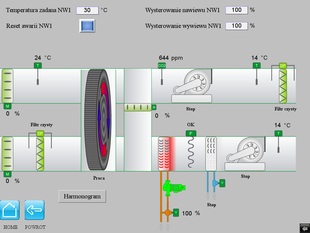

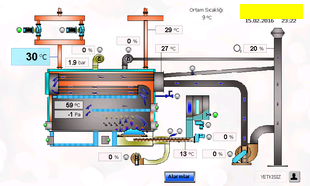

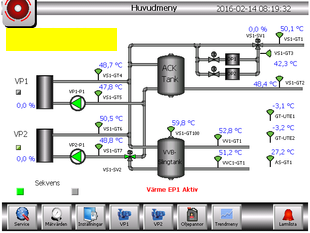

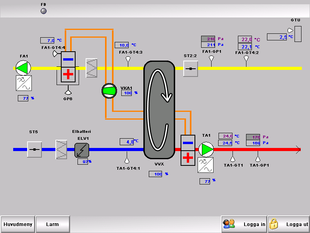

On commence avec le trop fameux « Internet des objets », et en particulier tout ce qui touche à la domotique.

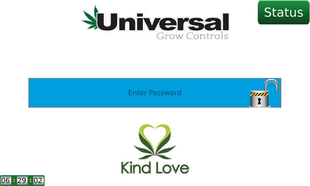

Là, tout y passe, même des trucs assez improbables comme le contrôle à distance d’une plantation de cannabis (a priori légal dans l’état américain en question, je précise)…

On trouve beaucoup de systèmes de contrôle domotique à poil sur Internet.

Si vous étiez persuadé d’avoir éteint vos lumières avant de partir le matin, pas de panique, vous n’êtes pas fou, un hacker a juste dû vous les a rallumer durant la journée…

Si vous voulez vraiment faire de la domotique à la maison, pensez sécurité avant tout…

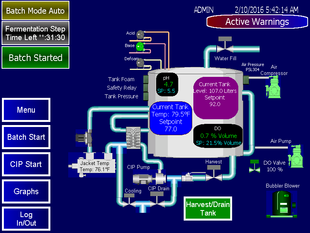

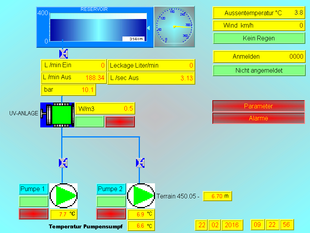

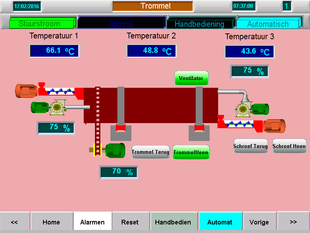

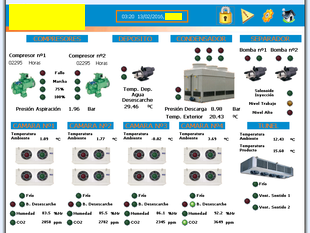

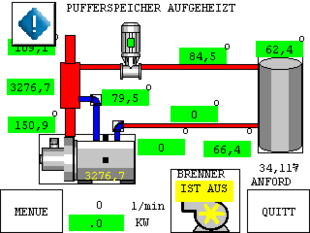

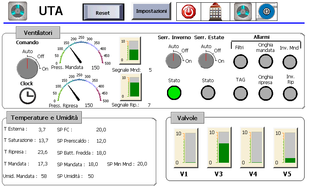

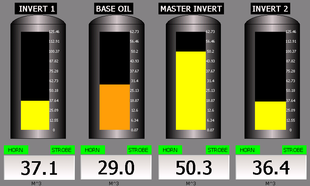

On (presque) finit par le pire du pire du pire du pire.

Prenez une grande inspiration, éloignez tout objet contondant ou tranchant de votre portée, et… scrollez.

On se retrouve en bas…

Inspirez, expirez, inspirez, expirez… Calmeeeeeeee. Ça va alleeeeeez.

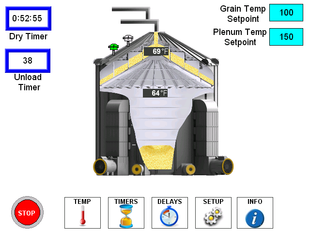

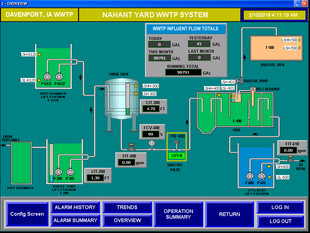

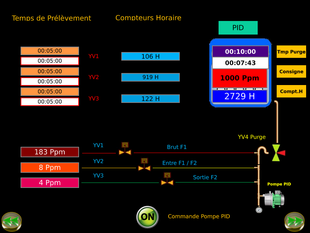

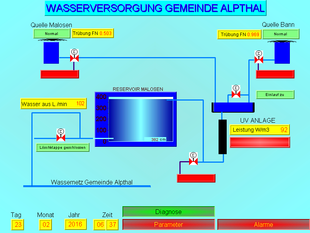

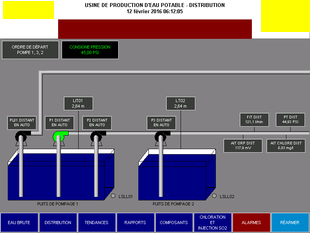

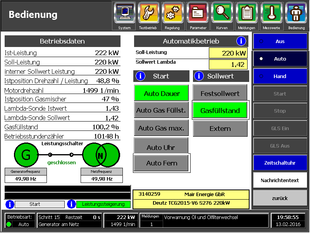

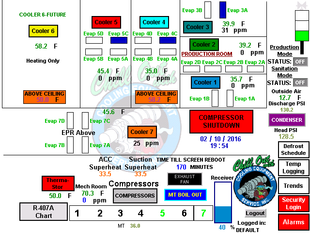

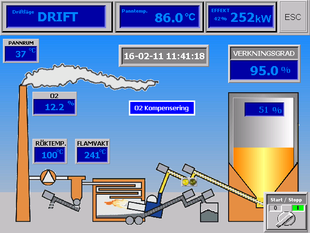

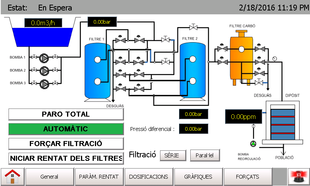

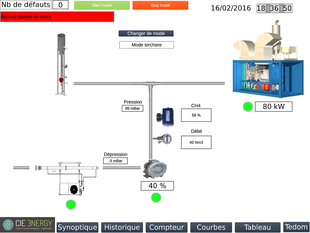

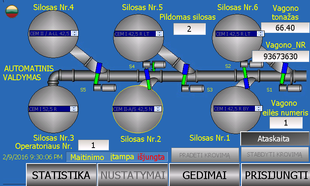

Usine hydro-électrique, génératrice diesel, système d’aération, métro, silo, haut fourneau, système de production de bio-gaz ou d’eau potable… Tout y passe.

Autant, les VNC d’avant, ça ne pouvait pas trop faire de dégat sinon la compromission de la machine en question, autant là on parle de systèmes qui peuvent conduire à des morts…

Il se passe quoi si je coupe l’aération ? C’est un tunnel et j’asphyxie tous ses occupants ?

Et si je change le taux de chloration de l’eau potable ?

Ou si je ferme toutes les vannes d’un silo de bio-gaz ?

Il va sans dire que j’ai contacté les responsables de ces systèmes pour ceux que j’ai pu identifier (trop peu…), ou contacté les CERT des pays concernés.

Mais les vitesses de réaction sont très (trop) faibles, par exemple sur les 12 systèmes français signalés, 5 sont toujours accessibles 15 jours après le signalement…

À noter aussi que la plupart de ces systèmes proviennent d’un seul et même fabriquant, qui semble mettre du VNC par défaut sur ses systèmes SCADA…

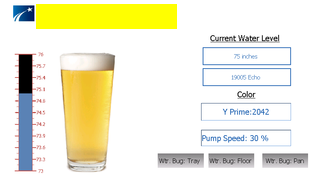

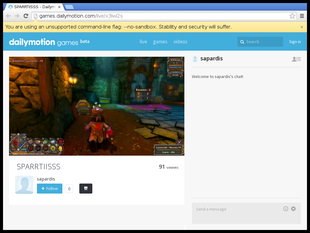

Pour finir sur une note plus légère, des VNC trouvés assez étonnants.

|

|

Bienvenue au XXIème siècle, siècle du tout connecté… et du tout à poil sur Internet !

Comments !